|

В данной

лекции описываются параметры, доступные

в группе разделов

<System.Web>. Эта группа содержит

большое количество параметров для

настройки ASP.NET – и все они

рассмотрены здесь. Большую часть своего

времени вы потратите, работая именно с

этой группой разделов. В лекции

рассмотрены следующие разделы.

-

<authentication>. Раздел

настраивает тип аутентификации,

используемой для ваших приложений

ASP.NET.

-

<authorization>. Раздел

настраивает авторизацию ваших

веб-приложений. Авторизация – это

процесс определения того, можно ли

разрешить пользователю доступ к

какому-либо ресурсу.

-

<browserCaps>.

Раздел определяет возможности

браузера. Для определения типа

браузера, используемого для доступа

к вашему веб-приложению, служит

компонент браузера.

-

<clientTarget>.

Раздел, основанный на коллекции,

содержит псевдонимы, которые связаны

с конкретным агентом пользователя.

Эти псевдонимы заставляют страницу

отображаться в конкретном браузере.

-

<compilation>.

Раздел одержит параметры для

настройки компиляции страниц ASP.NET.

Используйте его для добавления новых

языков программирования, работающих

совместно с ASP.NET.

-

<customErrors>.

Раздел настраивает сообщения об

ошибках, отсылаемые пользователям.

-

<globalization>. Раздел

настраивает параметры глобализации

сервера или приложения.

-

<httpHandlers>.

Раздел настраивает и добавляет

обработчики HTTP – классы, которые

обрабатывают запросы к различным

расширениям файлов.

-

<httpModules>.

Раздел настраивает и регистрирует

дополнительные модули HTTP. Они

используются для выполнения операций

HTTP-запроса перед тем, как его

обработает обработчик HTTP.

-

<httpRuntime>.

Раздел содержит параметры для

настройки среды выполнения HTTP.

-

<identity>.

Раздел настраивает и реализует

заимствование прав для ваших

веб-приложений.

-

<machineKey>.

Раздел настраивает ключи шифрования,

используемые другими разделами.

-

<pages>.

Раздел содержит параметры настройки

страниц для всех страниц, на которые

влияет настроечный файл.

-

<processModel>.

Раздел содержит параметры для

настройки расширения ISAPI ASP.NET.

При работе в Windows Server 2003

этот раздел не используется.

-

<securityPolicy>.

Раздел объявляет отображение

именованных уровней безопасности на

правильные файлы политик

безопасности.

-

<sessionState>.

Раздел настраивает способ сохранения

информации о сессии вашего

веб-приложения.

-

<trace>.

Раздел настраивает поведение службы

трассировки ASP.NET.

-

<trust>.

Раздел настраивает уровень

безопасности, с которым выполняется

приложение.

-

<webControls>.

Раздел настраивает место

расположения файла сценария проверки

на стороне клиента.

-

<webServices>.

Раздел содержит параметры настройки

веб-службы XML, созданные с помощью

ASP.NET.

Работа

с разделом <authentication>

Аутентификация – это процесс определения

(идентификации) пользователя, который

пытается получить доступ к приложению.

Аутентификация не определяет, имеет ли

пользователь право доступа к данному

ресурсу; это делает раздел

<authorization>

системной группы

<System.Web>. Аутентификация

только определяет пользователя, чтобы

предоставить (или нет) ему доступ к

запрошенному ресурсу. Аутентификация

играет огромную роль в разработке

приложений ASP.NET, и сейчас вы

познакомитесь с настройкой метода

аутентификации, используемого в ваших

приложениях.

Работая с

настроечными файлами, можно настраивать

приложение на использование различных

методов аутентификации. Доступные режимы

работы аутентификации включают следующие.

-

Аутентификация Windows. Этот

метод аутентификации основан на

проверке пользователя системой

Microsoft Windows. Windows при

доступе пользователя к сайту

запрашивает имя пользователя и

пароль, а затем сверяет эти данные

со списком пользователей Windows.

Метод очень популярен во внутренних

сетях, так как большинство

пользователей уже имеют в домене

учетные записи, которые могут быть

использованы для аутентификации.

-

Аутентификация при помощи формы.

Этот метод аутентификации использует

базовую форму ASP.NET, принимающей

имя пользователя и пароль, которые

можно сверить с базой данных или

файлом XML. Этот метод популярен на

интернет-сайтах, так как он не

использует базу данных пользователей

операционной системы.

-

Паспорт. Этот метод

аутентификации позволяет

пользователям входить на сайт с

помощью их паспорта Microsoft

Passport. Microsoft Passport – это

имя пользователя и пароль (администрируемые

Microsoft), которые могут быть

использованы на различных сайтах.

Для

настройки аутентификации для вашего

приложения вы будете работать с разделом

<authentication>,

расположенном в группе разделов

<System.Web>.

Он содержит большое количество

параметров и элементов, используемых для

настройки аутентификации приложения. В

отличие от большинства разделов в

<System.Web>

его можно использовать только в файле

web.config

вашего главного приложения; его нельзя

настроить для отдельной директории или

файла.

Настройка режима аутентификации

Первым

шагом в настройке аутентификации

приложения является установка режима

аутентификации. Для этого используйте

свойство mode

элемента

<authentication>, например:

<authentication mode="authentication

mode">

</authentication>

Свойство

mode имеет

несколько значений, используемых для

установки различных режимов

аутентификации (см. табл. 4.1).

Таблица 4.1. Значения свойства

mode

|

Свойство |

Описание |

|

Windows |

Определяет

режим аутентификации Windows

и должно использоваться,

если аутентификацию

пользователя предоставляет

Windows. |

|

Forms |

Определяет

режим аутентификации с

использованием формы. |

|

Passport |

Определяет,

что для аутентификации

пользователей используется

Microsoft Passport. |

|

None |

Устанавливает

режим аутентификации в none,

то есть аутентификация не

используется. |

Настройка

режима аутентификации для использования

аутентификации Windows

Первым

шагом к установке режима аутентификации

Windows является добавление в файл

web.config

следующей строки.

<authentication

mode="Windows"></authentication>

Это

единственное изменение, которое

необходимо сделать в файле

web.config.

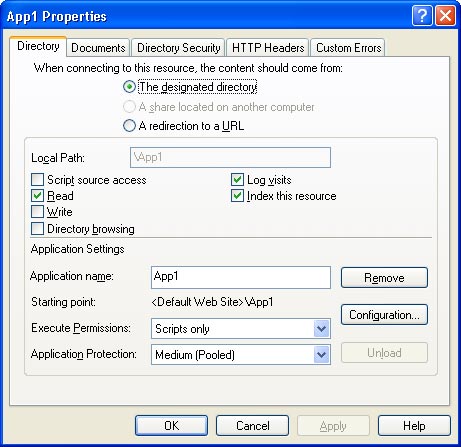

Следующим шагом является установка

используемого метода аутентификации

Windows. Для настройки аутентификации

Windows вы будете работать с

инструментом администрирования IIS. Он

позволит задать аутентификации Windows

типа Basic, Digest или Integrated.

Данный раздел посвящен использованию

настроечных файлов, поэтому я не буду

описывать, как настраивать

аутентификацию Windows в инструменте

администрирования IIS. Об этом подробно

говориться в лекции 8.

Настройка

режима аутентификации для аутентификации

с помощью формы

При

аутентификации с помощью формы

пользователи вводят имя пользователя и

пароль для аутентификации в форму

ASP.NET. Для использования такого

способа аутентификации вам потребуются

различные разделы. Настроечные файлы

ASP.NET облегчают и иногда

автоматизируют выполнение некоторых

действий. Первым шагом является

установка режима в режим формы.

<authentication

mode="Forms"></authentication>

Следующий

шаг включает новый элемент, который

используется в разделе

<authentication>

– элемент <forms>.

Он содержит свойства, которые следует

настроить, прежде чем использовать

аутентификацию с помощью формы. Данные

параметры настраивают

cookie

аутентификации, который проверяет

пользователя, например:

<authentication mode="Forms">

<forms name="cookie name" loginUrl="url of form" protection=

"level of protection" timeout="cookie timeout"

path="cookie path" requireSSL="true | false"

slidingExpiration="true | false">

</forms>

</authentication>

Таблица

4.2 содержит перечень свойств, описаний

и возможных значений элемента

<forms>.

Таблица 4.2. Свойства <forms>

|

Имя свойства |

Описание |

|

name |

Имя

cookie, используемого

для аутентификации.

Значением по умолчанию

является .ASPXAUTH, но если

на одном веб-сервере

выполняется несколько

приложений, то следует

настроить это значение так,

чтобы для каждого приложения

использовался свой

cookie. |

|

loginUrl |

URL страницы,

которая содержит информацию

для входа на ваш сайт. При

попытке доступа

неопознанного пользователя

его запросы будут

перенаправляться на

указанную страницу.

Значением по умолчанию

является

default.aspx. |

|

protection |

Указывает тип

шифрования, используемый для

cookie аутентификации.

Возможные значения включают:

All

Указывает, что

cookie должен

использовать проверку данных

и шифрование – это значение

по умолчанию.

None

Указывает, что для

cookies отключены

проверка данных и шифрование.

Целесообразно использовать,

если

cookies не особенно

важны для приложения, а

применяются только для

настройки внешнего вида

сайта.

Encryption Указывает,

что

cookie будет

зашифрован с помощью

алгоритма Triple-DES или

DES, но для него не будет

выполняться проверка данных.

Validation Указывает,

что

cookie будет

проверяться на предмет того,

не изменилось ли его

содержимое в процессе

передачи. Сookie создается

путем конкатенации

проверочного ключа и данных

cookie, вычисления

кода аутентификации

сообщения (message

authentication code – MAC) и

добавления этого MAC в

cookie. Это защитное

значение гарантирует, что в

информацию не было

произведено вмешательства, и

защита сайта не будет

нарушена.

|

|

timeout |

Указывает

время в минутах, через

которое истекает срок

действия аутентификационного

cookie. |

|

path |

Указывает

путь, используемый для

cookie аутентификации

– по умолчанию "/". |

|

requireSSL |

Указывает,

требуется ли для передачи

cookie использование

SSL. Возможными значениями

являются:

true

Указывает, что требуется SSL.

false

Указывает, что SSL не

требуется (значение по

умолчанию).

|

|

slidingExpiration |

Указывает,

включен ли "сдвигающийся"

период времени действия

cookie. Такой период

действия сбрасывает счетчик

времени действия

cookie при каждом

обращении к приложению. Если

cookie устаревает за

10 минут, а сдвигающийся

период действия не включен,

то

cookie устареет через

10 минут после первого

доступа. Если задействован

сдвигающийся период действия,

то

cookie будет

устаревать через 10 минут

после последнего запроса к

приложению.

true

Указывает, что сдвигающийся

период времени действия

включен.

false

Указывает, что сдвигающийся

период времени действия

отключен (значение по

умолчанию). Данное свойство

появилось в ASP.NET версии

1.1.

|

Ниже

приведен пример элемента

<forms>.

<authentication mode="Forms">

<forms name=".SiteCookie" loginUrl="login.aspx" protection ="All"

timeout="30" path="/" requireSSL="false"

slidingExpiration="true">

</forms>

</authentication>

В этом

примере имя

cookie устанавливается равным

.SiteCookie,

URL страницы входа в значение –

login.aspx,

а уровень защиты –

all.

Установка уровня защиты в значение

all

означает, что

cookie будет защищен как при

помощи проверки данных, так и с помощью

шифрования. Время истечения действия

cookie

устанавливается в 30 минут, путь равен "/",

и SSL не требуется. Сдвигающееся время

действия установлено в значение

true, то

есть при каждом запросе время действия

cookie

будет отсчитываться заново.

Пример

из практики. Значение времени

действия

cookie – это очень важное

значение. Нет ничего более

разочаровывающего, чем заполнение

очень длинной формы и передача ее

только для того, чтобы обнаружить,

что ваш

cookie устарел и информация

будет потеряна. Убедитесь, что время

действия достаточно продолжительно,

либо разбейте длинные формы на

несколько страниц. Пример

из практики. Значение времени

действия

cookie – это очень важное

значение. Нет ничего более

разочаровывающего, чем заполнение

очень длинной формы и передача ее

только для того, чтобы обнаружить,

что ваш

cookie устарел и информация

будет потеряна. Убедитесь, что время

действия достаточно продолжительно,

либо разбейте длинные формы на

несколько страниц.

Прежде

чем перейти к обсуждению того, как

встраивать аутентификацию с помощью

формы в приложение, давайте рассмотрим

субэлемент

<credentials>.

Субэлемент

<credentials> элемента

<forms>

содержит список имен пользователей и

паролей, используемых для аутентификации

пользователей. Это не единственная

возможность создания списка имен

пользователей и паролей, но она является

самым простым методом и полезна для

сайтов с небольшим и редко меняющимся

списком пользователей и паролей. Чтобы

использовать раздел

<credentials>,

сначала установите свойство

passwordFormat

элемента

<credentials>, например:

<credentials

passwordFormat="encryption method">

</credentials>

Таблица

4.3 содержит список доступных значений

свойства

passwordFormat.

Таблица 4.3. Табл. 4.3. Значения

passwordFormat

|

Значение |

Описание |

|

Clear |

Указывает,

что пароли хранятся в

формате простого текста без

шифрования. |

|

MD5 |

Указывает,

что пароли сохраняются с

помощью алгоритма

хеширования MD5. |

|

SHA1 |

Указывает,

что пароли сохраняются с

помощью алгоритма

хеширования SHA1. |

После

указания метода сохранения паролей, пары

имен пользователей и паролей можно

сохранить раздел

<credentials> с помощью элемента

<user>,

например:

<credentials

passwordFormat="MD5">

<user name="user name" password="encrypted password" />

<user name="user name2" password="encrypted password" />

</credentials>

Свойство

name – это

имя пользователя, а свойство

password –

зашифрованный пароль пользователя. Вы

можете сохранить группу имен

пользователей и паролей в разделе

<credentials>,

а затем сверять их с этой группой из

вашего приложения.

Реализация

аутентификации при помощи формы

Теперь

давайте посмотрим на код ASP.NET,

необходимый для использования

аутентификации с помощью формы. Ниже

приведены настроечные параметры для

этого примера.

<authentication mode="Forms">

<forms name=".SiteCookie" loginUrl="logon.aspx" protection="All"

timeout="30" path="/" requireSSL="false"

slidingExpiration="true">

<credentials passwordFormat="Clear">

<user name="James" password="HisPassword" />

<user name="Tammy" password="HerPassword" />

</credentials>

</forms>

</authentication>

Следующий

шаг состоит в создании страницы

logon.aspx.

Эта страница будет принимать имя

пользователя и пароль, а затем сверять

эти данные с информацией из настроечного

файла. Ниже показана форма для получения

имени пользователя и пароля.

<form runat="server">

Username: <asp:TextBox id="tbUserName" runat="server" /><br />

Password: <asp:TextBox id="tbPassword" runat="server" /> <br />

<asp:CheckBox id="cbPersist" text="Remember Me" runat="server" />

<asp:Button id="btnLogin" OnClick="btnLogin_OnClick" Text="Login"

runat="server" />

<asp:Label id="lblResults" runat="server" />

</form>

Это

простая форма ASP.NET, которая принимает

имя пользователя и пароль и при нажатии

на кнопку входа генерирует серверное

событие. Ниже приведен код,

использующийся для сравнения этих данных

с именем пользователя и паролем,

хранимыми в настроечном файле.

C#

<script

language="C#" runat="server">

void btnLogin_OnClick(object sender,

EventArgs e)

{

if(FormsAuthentication.Authenticate(tbUserName.Text,

tbPassword.Text)

{

FormsAuthentication.RedirectFromLoginPage(tbUserName.Text,

cbPersist.Checked);

}

else

{

lblResults.Text = "Invalid Username and Password";

}

}

</script>

VB.NET

<script

language="vb" runat="server">

Sub btnLogin_OnClick(sender as

object, e as EventArgs)

If FormsAuthentication.Authenticate(tbUserName.Text, _

tbPassword.Text) Then

FormsAuthentication.RedirectFromLoginPage(tbUserName.Text, _

cbPersist.Checked)

Else

lblResults.Text = "Invalid Username and Password"

End If

End Sub

</script>

Давайте

построчно разберем этот код.

If

FormsAuthentication.Authenticate(tbUserName.Text,

_tbPassword.Text) Then

Сначала

выполняется проверка того, совпадают ли

введенные имя пользователя и пароль с

сохраненными именем пользователя и

паролем. В нашем примере имена

пользователей и пароли хранятся в

настроечном файле, поэтому для сравнения

данных используется метод

FormsAuthentication.Authenticate().

В больших и более сложных приложениях

имена пользователей и пароли необходимо

сохранять в базе данных, в которой их

можно быстро изменить. В этом случае

следует создать метод поиска в базе

совпадающей пары и возвращения значение

true или

false.

Этот метод можно использовать вместо

метода

FormsAuthentication.Authenticate(),

и наш пример будет прекрасно работать.

Если метод

FormsAuthentication.Authenticate()

или ваш собственный возвращают значение

true,

выполняется следующая строка кода.

FormsAuthentication.RedirectFromLoginPage(tbUserName.Text,

_cbPersist.Checked)

Она

вызывает метод

FormsAuthentication.RedirectFromLoginPage(),

который возвращает пользователя к

запрашиваемой странице (странице, с

которой пользователь был перенаправлен

на страницу регистрации, хранящейся в

параметре строки запроса

ReturnURL),

а если такой страницы нет, то к странице

default.aspx.

Первый передаваемый параметр – имя

пользователя, а второй – логическое

значение, указывающее, следует ли

сохранить cookie

аутентификации. Если второе значение

равно true,

cookie

сохраняется на неопределенный срок, в

противном случае срок действия

cookie

истекает через время, установленное в

настроечном файле. Если метод

FormsAuthentication.Authenticate()

или собственный метод аутентификации

возвращают false,

дайте пользователю знать, что он должен

войти заново.

Else

lblResults.Text = "Invalid Username and Password"

End If

В этом

коде задается текст надписи сообщения,

которое говорит пользователю, что его

имя и пароль не опознаны. Это все, что

требуется от вашего веб-приложения для

реализации аутентификации с помощью

формы. Вот как эта аутентификация

работает в вашем приложении.

-

Когда пользователи пытаются получить

доступ к защищенной части приложения,

они перенаправляются на страницу

logon.aspx.

-

Пользователь входит на страницу

logon.aspx

и создается

cookie аутентификации.

- В

зависимости от того, установлен ли

флажок

cbPersist или нет, этот

cookie

либо сохраняется, либо его время

действия истекает через заданное

количество минут.

-

Пользователь возвращается на

страницу, к которой он первоначально

пытался получить доступ.

Настройка

аутентификации с помощью паспорта

Последним

описываемым типом аутентификации

является аутентификация с помощью

Microsoft Passport. Microsoft Passport –

это единые имя пользователя и пароль, с

помощью которых пользователь может

получить доступ к сайтам в интернете.

Этот метод аутентификация уже

используется большим количеством

компаний, включая CitiBank и

Monster.com. Хотя предоставление такой

возможности вашим посетителям

великолепно, она требует лицензирования,

которое может оказаться слишком дорогим

для небольших сайтов. Кроме того, этот

тип аутентификация не является

подходящим для сайтов интранет, на

которых можно легко использовать

аутентификацию Windows. Первым шагом в

настройке аутентификации с

использованием паспорта является

установка режима аутентификации в

значение Passport.

<authentication mode="Passport">

</authentication>

Раздел

аутентификации включает элемент

<passport>,

который содержит единственное свойство с

именем

redirectURL. Свойство

redirectURL

используется для указания страницы, на

которой пользователь регистрируется.

Этот URL должен указывать на страницу

входа Passport,

которая проверяет пользователей сайта.

Ниже приведен синтаксис элемента

<passport>.

<authentication mode-"Passport">

<passport redirectURL="url" />

</authentication>

Если

неопознанный пользователь попытается

получить доступ к защищенной части

веб-приложения, он будет перенаправлен

на URL, указанный в свойстве

redirectURL.

Это единственный настроечный параметр,

который требуется для установки

аутентификации Passport.

Ключевые моменты <authentication>

Раздел

аутентификации содержит несколько очень

важных параметров. Ниже приведен список

ключевых моментов, связанные с работой в

разделе

<authentication>.

-

Вы можете установить свойство mode

раздела аутентификации на

использование аутентификации Windows

с помощью форм или с помощью

паспорта.

-

Вы настраиваете параметры

аутентификации Windows с помощью

инструмента администрирования IIS.

-

Метод аутентификации с помощью формы

использует для настройки различных

параметров

cookie аутентификации элемент

<forms>.

-

Вы можете настроить и реализовать в

приложении аутентификацию с помощью

формы, использовав форму ASP.NET и

небольшой фрагмент кода .NET.

-

Метод аутентификации с помощью

паспорта использует для настройки

расположения страницы регистрации

паспорта элемент

<passport>.

Работа

с разделом <authorization>

После

того как метод аутентификации проверит

личность пользователя, авторизация

определяет, имеет ли этот пользователь

право доступа к ресурсу. Авторизацию

можно настроить для сервера, сайта,

приложения, поддиректории или одной

страницы. Авторизация ASP.NET основана

на предоставлении доступа или отказе в

доступе на основе имени пользователя или

роли пользователя. Когда пользователь

запрашивает ресурс, процесс ASP.NET

перед обработкой этого запроса

проверяет, имеет ли данный пользователь

право на его выполнение. Если

пользователь авторизован, запрос

обрабатывается, в противном случае

возвращается ошибка 401.

Имеется

два элемента, используемых в разделе

<authorization>:

<allow> и

<deny>.

Они предоставляют или запрещают доступ к

ресурсу на основе имени пользователя,

роли или того, как производится доступ к

ресурсу. Процесс ASP.NET предполагает,

что пользователь может получить доступ к

ресурсу, и если нет правила,

запрещающего доступ для этого

пользователя, то доступ будет разрешен.

Ниже

приведен синтаксис для использования

элементов <allow>

и <deny>.

<authorization>

<allow users="list of users" roles="list of roles"

verbs="list of verbs" />

<deny users="list of users" roles="list of roles"

verbs="list of verbs" />

</authorization>

Оба

элемента имеют одинаковые свойства (см.

табл. 4.4).

Таблица 4.4. Свойства <allow> и

<deny>

|

Свойство |

Описание |

|

users |

Список

пользователей, разделенных

запятыми, которым разрешен

или запрещен доступ к

ресурсу. Знак вопроса "?"

используется для

представления анонимных

пользователей, а звездочка "*"

– для представления всех

пользователей. Поместив

перед именем пользователя

имя домена (mydomain\domainuser),

можно использовать это

свойство для авторизации

пользователей домена. |

|

roles |

Список ролей,

разделенных запятыми,

которым разрешен или

запрещен доступ к ресурсу.

При использовании

аутентификацию Windows в

качестве ролей выступают

группы Windows. Если нужно

применять другие роли, их

следует создать и управлять

ими с помощью своего

собственного кода. |

|

verbs |

Список

методов доступа HTTP,

разделенных запятыми,

которые разрешены или

запрещены для ресурса.

Доступными действиями

являются

GET,

HEAD, POST и

DEBUG.

|

Вот

пример того, как можно запретить доступ

для анонимных пользователей, а затем

предоставить доступ для некоторого

количества других пользователей.

<authorization>

<allow users="James, Tammy" />

<deny users="*" />

</authorization>

В этом

примере при регистрации на сайте

пользователей James и Tammy им будет

предоставлен доступ к ресурсу. Для всех

остальных пользователей доступ будет

запрещен. Процесс ищет только первое

правило, применимое к данному

пользователю, и это правило определяет,

имеет ли пользователь право доступа к

ресурсу. В нашем примере при попытке

доступа к приложению пользователя Tammy

процесс найдет первое правило и

предоставит ей доступ. Если бы правила

были указаны в другом порядке, доступ ей

был бы запрещен, так как первое

применимое к ней правило являлось бы

запрещающим. После того как процесс

находит первое правило для пользователя,

он прекращает читать настроечный файл.

Пример

из практики. Возможность

включать в свойство users

пользователей домена полезна при

создании сайта интранет. Если

пользователи уже зарегистрировались

в домене, и применяется

аутентификация Windows, то легко

настроить безопасность приложения,

не используя дополнительные имена

пользователей или пароли.

Пользователи просто должны включить

перед именем пользователя имя

домена, за которым следует обратная

косая черта (\)

(mydomain\James). Пример

из практики. Возможность

включать в свойство users

пользователей домена полезна при

создании сайта интранет. Если

пользователи уже зарегистрировались

в домене, и применяется

аутентификация Windows, то легко

настроить безопасность приложения,

не используя дополнительные имена

пользователей или пароли.

Пользователи просто должны включить

перед именем пользователя имя

домена, за которым следует обратная

косая черта (\)

(mydomain\James).

Свойство

roles

предоставляет или запрещает доступ на

основе роли пользователя. Ниже приведен

пример использования ролей для

предоставления доступа.

<authorization>

<allow roles="Power Users" />

<deny users="*" />

</authorization>

В этом

примере запрещается доступ для всех

пользователей, а затем разрешается

доступ для пользователей, являющихся

членами группы Power Users (Опытные

пользователи) системы Windows. Вы можете

использовать группы Windows, так как в

этом примере применяется аутентификация

Windows. В противном случае вам пришлось

бы создать свою собственную реализацию

ролей.

Другой

опцией для предоставления и запрета

доступа для пользователей является

свойство verb.

Оно предоставляет или запрещает доступ

на основе того, как пользователь

пытается получить доступ к приложению –

с помощью методов HTTP

GET, POST, HEAD

или DEBUG.

Ниже приведен пример предоставления

доступа POST

для администратора и запрета его для

всех остальных пользователей.

<authorization>

<allow roles="Admins" verbs="POST" />

<deny users="*" verbs="POST" />

</authorization>

В примере

пользователи группы Admins (Администраторы)

системы Windows имеют право на

использование

POST для приложения; для всех

остальных пользователей при попытке

применения POST

для приложения доступ будет запрещен.

Я вкратце

обсуждал тег

location в лекции 2, и теперь

давайте посмотрим, как использовать этот

тег совместно с авторизацией для

управления тем, кто может получить

доступ к отдельному файлу. В следующем

примере тег

location применяется для указания

авторизационных прав доступа для одного

файла –

admin.aspx.

<location

path="admin.aspx">

<System.Web>

<authorization>

<allow users="Administrator" />

<deny users="*" />

</authorization>

</System.Web>

</location>

В этом

примере единственным пользователем,

который получит доступ к файлу

admin.aspx,

является пользователь, определенный как

Administrator. Использование тега

location

является единственным способом, с

помощью которого права доступа можно

применить к отдельному файлу.

Пример

из практики. Использование тега

location

удобно, если нужно ограничить доступ

к одной директории или одному файлу.

Применяйте тег

location

для ограничения доступа к

административным разделам своего

приложения, не создавая второй

страницы входа. Пример

из практики. Использование тега

location

удобно, если нужно ограничить доступ

к одной директории или одному файлу.

Применяйте тег

location

для ограничения доступа к

административным разделам своего

приложения, не создавая второй

страницы входа.

Можно

применить права доступа к поддиректории

приложения – для чего существуют два

метода.

-

Используйте тег

location

так, как показано в примере, и

укажите список имен директорий в

свойстве path.

-

Добавьте в поддиректорию файл

web.config

и включите в него права доступа.

Файловая авторизация

До сих

пор обсуждалась авторизация на основе

запросов, но есть другой тип

авторизации, который можно использовать

в ASP.NET. При аутентификации Windows,

если пользователь пытается получить

доступ к файлу .aspx или .asmx, процесс

ASP.NET выполняет проверку списка

управления доступом (access control

list – ACL) на предмет того, имеет ли

этот пользователь право на доступ к

этому файлу. То есть ASP.NET, кроме

проверки того, имеет ли пользователь

право на запрос к данному URL,

определяет, имеет ли пользователь права

NTFS для доступа к данному файлу. Это

дает дополнительную возможность

ограничить доступ пользователей к

отдельным файлам, но такая возможность

существует только при использовании

аутентификации Windows.

Ключевые моменты <authorization>

Авторизация критически важна для

обеспечения безопасности ваших

приложений. Авторизация ASP.NET основана

на URL, к которому пользователь

осуществляет доступ, и комбинации правил

<allow> и

<deny> из

раздела настроек. Ниже приведены

ключевые моменты, которые нужно помнить

при работе с разделом

<authorization>.

-

Авторизация ASP.NET выполняется

тогда, когда пользователь

запрашивает ресурс. Запрос

принимается или отвергается на

основе правил, содержащихся в

разделе авторизации настроечного

файла.

-

Вы можете разрешить или запретить

доступ пользователям на основе имени

пользователя, роли пользователя или

метода HTTP, использованного для

доступа к ресурсу.

-

ASP.NET будет использовать первое

правило, которое применимо к

пользователю, пытающемуся получить

доступ к ресурсу.

-

ASP.NET предполагает, что у

пользователя есть право доступа к

ресурсу. Пользователь отвергается

только тогда, когда имеется правило

запрета, применимое к этому

пользователю.

-

Для указания того, что параметры

авторизации относятся к директории

или даже одному файлу, используйте

тег location.

Работа

с разделом <browserCaps>

ASP.NET с

помощью раздела <browserCaps>

определяет типа браузера,

использованного для доступа к приложению.

Имеется множество различных браузеров,

мобильных устройств и сотовых телефонов,

которые могут просматривать содержимое

веб-страниц, и каждый браузер

обрабатывает свой набор HTML, сценариев

и имеет другие функции. Данный раздел

позволяет ASP.NET использовать

правильный набор HTML и клиентских

сценариев для каждого браузера и

отслеживать, какой из них может

обрабатывать ту или иную функцию.

Определение того, какой браузер

используется для доступа к приложению, я

назвать точной наукой не могу. Для

определения браузера или мобильного

устройства, получающего доступ к

приложению, используется заголовок

запроса HTTP и регулярных выражений. При

запросе клиентом файла с сервера клиент

посылает запрос HTTP, включающий

заголовок. Этот заголовок содержит

несколько переменных, одна из которых

идентифицирует тип браузера,

обращающегося к ресурсу, но имя и

значение этой переменной не точны.

ASP.NET читает данное значение и

использует для определения браузера и

его версии регулярные выражения. Этот

метод определения не точен, но

достаточно близок к тому, что мы хотим

получить. После того определения

браузера, обращающегося к странице,

ASP.NET настраивает вывод HTML,

отправляемый браузеру. Информация,

необходимая для настройки вывода HTML –

поддерживает ли браузер фреймы и таблицы,

глубина цвета и размер экрана мобильного

устройства – также содержится в этом

разделе.

Файл

machine.config

содержит в разделе

<browserCaps>

большое количество информации. Cюда

входят регулярные выражения и параметры

для многих браузеров и мобильных

устройств. Такую информацию опубликовала

компания cyScape, и в будущем

предусмотрите возможность обновить ее на

веб-сайте

http://www.cyscape.com/browsercaps. (В

настоящее время обновлений нет.) Эта

компания публикует программное

обеспечение для определения браузера –

BrowserHawk. Имеются обновления для той

части раздела, который содержит

информацию о мобильных элементах

управления. За дополнительными

сведениями об обновлении мобильных

элементов управления обратитесь к лекции

5.

Основной

части разработчиков не требуется знать,

как добавлять новые браузеры или

настраивать параметры; они должны знать

только то, как заменить существующую

информацию на обновленную при ее

получении. Пока что не было выпущено

никаких обновлений, но я предполагаю,

что это будет достаточно простая

процедура, не больше чем просто вставка

информации в файл

machine.config через буфер обмена.

Некоторым разработчикам потребуется

более глубокое понимание этого раздела,

включая то, как этот раздел работает и

как добавлять в раздел настроек

собственные браузеры и мобильные

устройства.

Элементы, входящие в раздел <browserCaps>

Имеется

несколько элементов, которые можно

использовать в разделе

<browserCaps>.

Первым из них является элемент

<result>.

Он определяет имя класса, хранящего

информацию, полученную из раздела

<browserCaps>.

Ниже показан элемент

<result>

из файла

machine.config сервера.

<result type="System.Web.Mobile.MobileCapabilities,

System.Web.Mobile, Version=1.0.5000.0, Culture=neutral,

PublicKeyToken=b03f5f7f11d50a3a" />

Свойство

type

указывает на класс, который хранит все

пары имя/значение. Класс, на который

указывает тег

result, может использоваться

процессом ASP.NET для чтения значений и

настройки вывода HTML.

Раздел

<browserCaps>

использует серверные переменные IIS,

взятые из заголовка запроса HTTP.

Элемент <use>

определяет серверную переменную, которая

будет источником информации, например:

<use

var="HTTP_USER_AGENT" as="Agent" />

Здесь

показано, что информация о возможностях

браузера берется из серверной переменной

IIS

HTTP_USER_AGENT. Свойство

as делает

серверную переменную доступной для всех

остальных разделов. В этом примере в

разделе

<browserCaps> есть ссылка на

переменную Agent

и чтение из этой серверной переменной

данных. Далее я опишу пару используемых

для этого способов, но сперва рассмотрим

другие элементы из раздела

<browserCaps>.

Сердцем

раздела

<browserCaps> является элемент

<filter>.

Он ищет соответствия текста,

содержащегося в серверных переменных,

регулярным выражениям, а затем создает

список параметров браузера, который

должен быть включен в класс браузера.

Ниже приведен синтаксис элемента

<filter>.

<filter

match="regex to match" with="string

to search">

name=value

name=value

</filter>

Регулярное выражение в свойстве

match

сравнивается со строкой из свойства

with. Если

свойство with

не объявлено, то используется строка в

выражении <use>.

Если соответствие между регулярным

выражением из свойства

match и

строкой, содержащейся в свойстве

with либо

в операторе <use>,

найдено, то пара имя/значение включается

в класс возможностей браузера и

генерируется корректный HTML,

отправляемый клиенту. Элемент

<filter>

включает субэлемент с именем

<case>.

Элемент <case>

используется аналогично элементу

<filter> и

содержит свойства

match и

with, которые сопоставляют строку

с регулярным выражением. Элемент

<case>

используется аналогично оператору

case из

VB. В элемент

<filter> можно включить несколько

элементов <case>.

При обнаружении совпадения в операторе

<case>

пропускаются остальные операторы

<case> из

этой группы. Ниже приведен синтаксис

элемента <case>.

<filter>

<case match="regex to match" with="string to search">

name=value

name=value

</case>

<case match="regex to match" with="string to search">

name=value

name=value

</case>

</filter>

Используется первый элемент

<case>,

который находит совпадение, а остальные

элементы case

игнорируются. Это несколько непонятно,

так что давайте посмотрим на пример.

<use

var="HTTP_USER_AGENT" />

<filter>

<case match="Windows 95|Win95">

platform=Win95

</case>

<case match="Windows 98|Win98">

platform=Win98

</case>

<case match="Windows NT 5.1|Windows XP">

platform=WinXP

</case>

<case match="Windows NT 5.0|Windows 2000">

platform=Win2000

</case>

<!-- extra removed -->

</filter>

Этот

пример не имеет объявления свойства

with, так

что элементы

<case> будут искать строку,

объявленную в последнем элементе

<use>. В

данном случае эта строка является

серверной переменной

HTTP_USER_AGENT.

Вот как обрабатывается элемент

<filter>.

-

Обрабатывается первый case и

производится поиск в переменной

HTTP_USER_AGENT на предмет

того, содержится ли в ней строка

"Windows 95" или "Win95".

-

Если эта строка содержит одно из

этих значений, то пара имя/значение

из элемента

<case> добавляется в класс

возможностей браузера, указанный в

элементе

<result>.

-

Если совпадение найдено, то все

остальные элементы

<case>

не обрабатываются и обработка

элемента

<filter> завершается.

-

Если совпадение не найдено, то

обрабатывается следующий элемент

<case>,

и вся процедура повторяется. Если

совпадений не найдено, элемент

<filter>

завершается без добавления в класс

пары имя/значение, и начинается

обработка следующего элемента

<filter>.

В этом

процессе обработчик раздела проходит по

разделу

<browserCaps> фильтр за фильтром

и case за

case до

тех пор, пока класс возможностей

браузера не заполнится парами

имя/значение, которые описывают браузер

или устройство, используемое для доступа

к ресурсу. Чтобы лучше это себе

представить, давайте посмотрим на более

сложный элемент

<filter>, взятый непосредственно

из файла

machine.config.

<use

var="HTTP_VIA" as="via"/>

<filter>

<case match="Nokia" with="%{via}">

<filter>

<case with="%{via}" match=

"(?’nokiaVersion’Nokia\D*(?'gatewayMajorVersion'\d+)

(?’gatewayMinorVersion'\.\d+)[^,]*)">

gatewayVersion = ${nokiaVersion}

gatewayMajorVersion =

${gatewayMajorVersion}

gatewayMinorVersion =

${gatewayMinorVersion}

</case>

</filter>

</case>

</filter>

Это один

из наиболее сложных элементов

<filter>,

чье назначение состоит в определении

того, является устройство, получающее

доступ, устройством Nokia. Если это

устройство Nokia, элемент

<filter>

извлекает из серверной переменной

gatewayVersion,

gatewayMajorVersion и

gatewayMinorVersion. Эта

информация добавляется в класс

возможностей браузера и используется при

создании HTML для отправки в браузер.

Есть пара соглашений, используемых в

этом операторе

<filter>, которые не

использовались в предыдущих операторах

<filter>

(большинство из них работает с

регулярными выражениями). Я опишу каждое

из них при рассмотрении оператора

<filter>.

Первый элемент в этом примере – это

элемент <use>.

<use var="HTTP_VIA"

as="via"/>

Этот

элемент делает серверную переменную

HTTP_VIA

доступной для элементов

<filter>

как переменную

via. Элемент

<use>

необходим, так как информация, которую

вы ищете, содержится не в серверной

переменной по умолчанию

HTTP_USER_AGENT,

а в переменной

HTTP_VIA. Первые элементы

<filter> и

<case>

таковы:

<filter>

<case match="Nokia" with="%{via}">

Первый

оператор <case>

производит поиск строки

Nokia в

переменной via.

Если строка Nokia

в переменной via

найдена, обрабатываются элементы

<filter> и

<case>

внутри этого оператора

<case>.

Вот как выглядят элементы

<filter> и

<case>,

включенные в этот оператор.

<filter>

<case with="%{via}" match=

"(?'nokiaVersion’Nokia\D*(?'gatewayMajorVersion'\d+)

(?'gatewayMinorVersion'\.\d+)[^,]*)">

gatewayVersion = ${nokiaVersion}

gatewayMajorVersion = ${gatewayMajorVersion}

gatewayMinorVersion = ${gatewayMinorVersion}

</case>

</filter>

Оператор

<case> в

этом примере ищет несколько различных

переменных и делает их доступными для

класса возможностей браузера, который

будет настраивать HTML, отправляемый в

браузер.

Если

просмотреть раздел

<browserCaps>

файла

machine.config, то можно

обнаружить множество различных элементов

<filter> и

<case>,

похожие на показанный только что.

Количество информации в нем поражает; он

дает ASP.NET возможность настраивать

HTML для большого количества браузеров и

мобильных устройств.

Ключевые моменты <browserCaps>

Раздел

<browserCaps>

делает возможным настройку вывода HTML

для большого количества браузеров и

мобильных устройств. Скорее всего, при

выполнении повседневных задач не

придется использовать этот раздел, но

важно знать его роль и то, как его

информацию обновлять в будущем для учета

возможностей новых браузеров и мобильных

устройств. Вот ключевые моменты,

относящиеся к этому разделу.

-

Раздел <browserCaps>

настраивает вывод HTML на основе

браузера или мобильного устройства,

который получает доступ к ресурсу.

-

Раздел <browserCaps>

использует для определения того,

какой браузер или мобильное

устройство получает доступ к ресурсу,

доступные для него серверные

переменные из заголовка запроса

HTTP.

-

Для выделения из запрошенных

переменных строк, по которым

определяется, помимо всего прочего,

версия браузера и его возможности,

используются регулярные выражения.

-

Обновления этой информации скоро

должны быть доступны на сайте

http://www.cyscape.com/browserCaps

Работа

с разделом <clientTarget>

Для

большинства страниц, которые вы создаете

с помощью ASP.NET, можно положиться на

идентификацию браузера, выполняемую

ASP.NET и разделом

<browserCaps>,

но иногда возникает ситуация, когда

нужно предназначить страницу для

определенного браузера. Здесь на сцену

выходит раздел <clientTarget>.

Раздел <clientTarget>

содержит определенное количество

псевдонимов браузеров, которые

используются для генерации содержимого,

предназначенного для конкретного

браузера. Каждый псевдоним содержит

значение

userAgent, представляющее целевой

браузер. Значение

userAgent – это строка, которая

находится в серверной переменной

userAgent

при доступе пользователя к приложению.

Этот раздел по своей работе похож на

разделы <appSettings>

и <configSections>,

и вы можете добавлять сюда новые

псевдонимы, удалять их и очищать весь

раздел. Ниже приведен раздел

<clientTarget>

по умолчанию из файла

machine.config.

<clientTarget>

<add alias="ie5" userAgent=

"Mozilla/4.0 (compatible; MSIE 5.5; Windows NT 4.0)" />

<add alias="ie4" userAgent=

"Mozilla/4.0 (compatible; MSIE 4.0; Windows NT 4.0)" />

<add alias="uplevel" userAgent=

"Mozilla/4.0 (compatible; MSIE 4.0; Windows NT 4.0)" />

<add alias="downlevel" userAgent="Unknown" />

</clientTarget>

Каждый

псевдоним добавляет в коллекцию и

связывается с конкретным значением

userAgent.

Первые два псевдонима относятся к

браузерам класса Internet Explorer 4 или

5. Эти целевые браузеры очень похожи,

если не одинаковы, так как используют

высокоуровневый псевдоним целевого

браузера. Высокоуровневый псевдоним

заставляет страницу отображать элементы

управления ASP.NET с помощью

высокоуровневых настроек. Следующим

типом псевдонимов является

низкоуровневый псевдоним, который

заставляет страницу отображать элементы

управления ASP.NET в низкоуровневом

режиме.

Высокоуровневые и низкоуровневые

псевдонимы

В

зависимости от того, установлен ли

параметр

clientTarget в значение

uplevel

или downlevel,

различается отображение элементов

управления ASP.NET. Низкоуровневый

браузер понимает только HTML версии 3.2.

Если вы предназначаете страницу для

низкоуровневого псевдонима, страница при

отправке HTML в браузер будет

использовать только HTML 3.2.

Высокоуровневый браузер или устройство

должны уметь обрабатывать следующие

технологии.

-

ECMAScript версии 1.2 (JScript,

JavaScript)

-

HTML 4.0

-

CSS

-

The Microsoft Document Object Model

(MSDOM)

Когда вы

назначаете страницу для высокоуровневого

браузера, страница будет отображаться с

использованием CSS, HTML 4.0, ECMAScript

1.2 и MSDOM, извлекая все возможные

преимущества от применения целевого

браузера. Примерами высокоуровневых

браузеров являются Internet Explorer 4.0

и выше.

Использование целевых клиентов в своих

страницах

Предназначить свои страницы для

конкретного целевого псевдонима очень

просто. Каждая страница ASP.NET имеет

вверху директиву

@page, а директива

@page

имеет свойство

clientTarget. Это свойство можно

установить в значение псевдонима,

который имеется в коллекции

<clientTarget>,

и страница будет отображаться с

использованием этого псевдонима. Ниже

показан пример использования свойства

clientTarget.

<% @Page

language="C#" clientTarget="downlevel"

%>

Страница

будет отображаться с использованием

только низкоуровневых технологий – HTML

3.2. Данный параметр переопределяет

любую идентификацию браузера,

выполняемую ASP.NET и разделом

<browserCaps>.

Пример

из практики. Примером полезности

свойства

clientTarget является работа

с элементом веб-управления TabStrip.

При использовании высокоуровневого

браузера эти элементы управления

отображаются с помощью слоев,

которые при нажатии на закладку

переключаются, не требуя пересылок

данных. Если данный элемент

управления предназначен для

низкоуровневого браузера, он

посылает в браузер только один слой,

а при нажатии на закладках

отправляет другие страницы. Хотя

высокоуровневая версия элемента

управления быстрее, она требует

загрузки всех страниц вне

зависимости от того, какая из

закладок просматривается в данный

момент. По этой причине я, как и

многие другие люди, использовал

свойство

clientTarget, чтобы заставить

данный элемент управления

отображаться в низкоуровневом

режиме. Это дает неожиданный эффект,

заключающийся в том, что вся

страница начинает отображаться в

низкоуровневом режиме. Пример

из практики. Примером полезности

свойства

clientTarget является работа

с элементом веб-управления TabStrip.

При использовании высокоуровневого

браузера эти элементы управления

отображаются с помощью слоев,

которые при нажатии на закладку

переключаются, не требуя пересылок

данных. Если данный элемент

управления предназначен для

низкоуровневого браузера, он

посылает в браузер только один слой,

а при нажатии на закладках

отправляет другие страницы. Хотя

высокоуровневая версия элемента

управления быстрее, она требует

загрузки всех страниц вне

зависимости от того, какая из

закладок просматривается в данный

момент. По этой причине я, как и

многие другие люди, использовал

свойство

clientTarget, чтобы заставить

данный элемент управления

отображаться в низкоуровневом

режиме. Это дает неожиданный эффект,

заключающийся в том, что вся

страница начинает отображаться в

низкоуровневом режиме.

Добавление и удаление псевдонимов

Добавлять

и удалять псевдонимы в раздел

<clientTarget>

очень просто, так как для этого

используются те же элементы, что и для

раздела

<appSettings>. Ниже приведен

синтаксис добавления в раздел

<clientTarget>

псевдонимов.

<clientTarget>

<add alias="alias name" userAgent="User Agent Text" />

</clientTarget>

Свойство

alias

используется в свойстве

clientTarget

страницы ASP.NET. Свойство

userAgent

отражает серверную переменную

userAgent,

которая должна отправляться браузером.

Если вы хотите добавить новый псевдоним

для какого-либо браузера, вы получаете

серверную переменную

userAgent

при доступе браузера к вашему сайту, а

затем используете ее значение для

добавления псевдонима для целевого

браузера. Ниже показано, как удалять

псевдоним, ранее определенный в разделе

<clientTarget>.

<clientTarget>

<remove alias="alias name" />

</clientTarget>

Удаление

псевдонима из коллекции сделает этот

псевдоним недоступным для всех страниц,

на которые распространяется этот

настроечный файл. Аналогично разделу

<appSettings>,

можно также использовать элемент

<clear>,

который удаляет все ранее добавленные в

этот раздел псевдонимы. Ниже приведен

синтаксис элемента

<clear>.

<clientTarget>

<clear />

</clientTarget>

Ключевые моменты <clientTarget>

Раздел

<clientTarget>

позволяет обходить обнаружение браузера

ASP.NET по умолчанию и предназначать

свои страницы для конкретного браузера

или группы браузеров. Ниже приведены

ключевые моменты, относящиеся к разделу

<clientTarget>.

-

Раздел <clientTarget>

работает аналогично разделу

<appSettings>

в том, что вы можете использовать

элементы

<add>,

<remove> и

<clear>

для добавления, удаления псевдонимов

и полной очистки коллекции.

-

Вы можете использовать свойство

clientTarget

директивы

@page, чтобы страница

отображалась в конкретном браузере,

отличном от того, который определила

система ASP.NET.

Работа

с разделом <compilation>

Раздел

<compilation>

включает несколько параметров и

элементов для настройки способа

компиляции ASP.NET. Можно использовать

различные элементы для добавления новых

компиляторов языков подготовки сценариев

ASP.NET и собственных сборок и

настраивать различные параметры

компиляции. Раздел

<compilation>

имеет несколько подразделов, но сначала

рассмотрим свойства, устанавливаемые для

элемента

<compilation>. Ниже приведен

синтаксис элемента

<compilation>.

<compilation

debug="true | false" batch="true |

false"

batchTimeout="amount of seconds" defaultLanguage="language"

explicit="true | false" maxBatchSize="max number of pages"

maxBatchGeneratedFileSize="max size in KiloBytes"

numRecompilesBeforeAppRestart="number of recompiles"

strict="true | false" tempDirectory="directory location">

</compilation>

Таблица

4.5 содержит перечень свойств элемента

<compilation>.

Таблица 4.5. Свойства

<compilation>

|

Свойство |

Описание |

|

batch |

Управляет

поддержкой пакетной

компиляции.

true

Пакетная компиляция

поддерживается.

false

Пакетная компиляция не

поддерживается.

|

|

batchTimeout |

Определяет

период времени завершения

пакетной компиляции. Если

компиляция не завершается за

это время, компилятор

переводится в режим

компиляции только текущей

страницы. |

|

debug |

Определяет,

компилируется ли отладочный

вариант двоичных файлов.

true

Отладка включена.

false

Компилируются окончательные

версии двоичных файлов.

|

|

defaultLanguage |

Определяет

язык программирования,

используемый ASP.NET по

умолчанию. Это имя должно

соответствовать одному из

имен, объявленных в подтэге

<compilers>.

Значением по умолчанию

является

vb. |

|

explicit |

Определяет

включение опции Visual Basic

explicit. Эта опция требует,

чтобы каждая используемая

переменная была обязательно

объявлена с помощью

оператора Dim, Private,

Public или ReDim.

true

Опция включена.

false

Опция отключена.

|

|

maxBatchSize |

Определяет

максимальное количество

файлов, включаемых в

пакетную компиляцию. |

|

maxBatchGenerated FileSize |

Определяет

максимальный размер (Кб)

генерируемого исходного

файла для каждой пакетной

компиляции. |

|

numRecompilesBeforeAppRestart |

Определяет

число динамических

перекомпиляций, которое

может произойти перед

перезапуском всего

приложения. |

|

tempDirectory |

Определяет

директорию для хранения

временных файлов в процессе

компиляции. |

|

strict |

Определяет

включение опции Visual Basic

strict. Эта опция

гарантирует использование

наилучших методов

программирования, генерируя

ошибки при выполнении не

рекомендуемых операций,

таких как неявное

преобразование типов,

которое может привести к

потере данных.

true

Опция включена.

false

Опция отключена.

|

Таблица

4.5 включает большой объем новой

информации, так что давайте опишем ее

более подробно.

-

Visual Basic explicit. По

умолчанию Visual Basic позволяет

использовать переменные, которые не

были явно объявлены, но это

считается плохим стилем. Опция

Visual Basic Explicit гарантирует,

что каждая используемая переменная

объявлена с помощью операторов Dim,

ReDim, Private или Public. Если вы

используете Visual Basic .NET, я

крайне рекомендую оставить эту опцию

в настроечном файле включенной.

-

Visual Basic strict. По

умолчанию Visual Basic позволяет

выполнять некоторые сомнительные

операции программирования. При

включении опции strict Visual Basic

генерирует сообщение об ошибке, если

выполняется одна из следующих

процедур:

-

неявное преобразование типов,

которое может привести к потере

данных;

-

позднее связывание, состоящее в

присвоении переменной, которая

объявлена как объект.

-

Пакетная компиляция. Страницы

компилируются при первом доступе к

ним, что приводит к небольшой

задержке доступа к странице.

Пакетная компиляция компилирует все

еще не скомпилированные файлы из

директории с файлом, к которому

осуществляется доступ. Это означает,

что доступ к первому файлу

производится долго, но для

последующих запросов таких задержек

не будет.

Ниже

приведен пример раздела

<compilation>.

<compilation

batch="true" batchTimeout="30"

debug="false"

defaultLanguage="c#" explicit="true" maxBatchSize="15"

maxBatchGeneratedFileSize="3000"

numRecompilesBeforeAppRestart="15"

tempDirectory="c:\temp" strict="true">

</compilation>

Имеется

несколько подразделов, используемых в

разделе

<compilation>. Раздел

<compilers>

объявляет программы для компиляции

страниц ASP.NET. Имеется набор

компиляторов по умолчанию, включаемых в

ASP.NET, но можно добавить компиляторы

для обработки других языков, включая

Delphi. Ниже приведен синтаксис раздела

<compilers>.

<compilers>

<compiler language="language names" extension="file extension"

type=".NET type" warningLevel="level number"

compilerOptions="list of options" />

</compilers>

Свойства

раздела

<compilers> перечислены в табл.

4.6.

Таблица 4.6. Свойства

<compilers>

|

Свойство |

Описание |

|

language |

Разделенный

точками с запятой список

имен языков. Это имена, под

которыми языки могут

использоваться в свойстве

language директивы

@page. |

|

extension |

Расширение

файла, содержащего код на

этом языке, например .cs для

C# и .vb для Visual Basic. |

|

type |

Класс,

используемый для компиляции

файлов, написанных на этом

языке. |

|

warningLevel |

Уровень

предупреждений компилятора. |

|

compilerOptions |

Список опций,

передаваемых в компилятор

при компиляции. |

Ниже

показан элемент

<compiler> для языка C#.

<compiler

language="c#;cs;csharp" extension=".cs"

type=

"Microsoft.CSharp.CSharpCodeProvider, System, Version=1.0. 5000.0,

Culture=neutral, PublicKeyToken=b77a5c561934e089"

warningLevel="1" />

Перечислив три разных имени языка (c#;

cs; csharp), при указании в свойстве

language

директивы @page

языка C# можете использовать любое из

этих трех имен. Элемент

<compiler>

позволяет добавлять новые языки

программирования для написания программ

для ASP.NET.

Добавление сборок к компиляции

Если вы

когда-нибудь использовали один из

компиляторов командной строки .NET, то

знаете, что нужно включать сборки,

которые требуется использовать при

компиляции приложения. Раздел

<assemblies>

добавляет сборки, которые должны быть

подключены при компиляции приложений

ASP.NET. Аналогично разделу

<appSettings>,

этот раздел содержит коллекцию сборок,

предназначенных для использования при

компиляции приложений ASP.NET. Ниже

приведен пример того, как добавлять

сборку в раздел

<assemblies>.

<assemblies>

<add assembly="System.Web, Version=1.0.5000.0, Culture=neutral,

PublicKeyToken=b03f5f7f11d50a3a" />

</assemblies>

Эта

сборка будет подключаться всегда при

компиляции приложений ASP.NET. Вы также

можете удалить сборки, используя элемент

<remove>.

<assemblies>

<remove assembly="System.Web, Version=1.0.5000.0,

Culture=neutral, PublicKeyToken=b03f5f7f11d50a3a" />

</assemblies>

При

удалении из коллекции сборка больше не

подключается при компиляции страниц

ASP.NET. И снова, аналогично другим

разделам, основанным на коллекциях, вы

можете использовать элемент

<clear>.

<assemblies>

<clear />

</assemblies>

Он

удаляет из коллекции все ранее

добавленные в нее сборки.

Ключевые моменты <compilation>

Раздел

компиляции включает важные параметры для

оптимизации компиляции страниц ASP.NET.

Ниже приведены ключевые моменты,

связанные с работой в разделе

<compilation>.

-

Свойства

strict и

explicit

элемента

<compiler> позволяют

установить в значение

true

опции Visual Basic

strict

и explicit

для всех ваших файлов ASP.NET.

-

Пакетная компиляция помогает сделать

работу пользователя более "гладкой",

позволяя скомпилировать еще не

откомпилированные страницы ASP.NET

при первом доступе к одной из них.

-

Элемент

<compiler> позволяет

добавлять языки (даже COBOL.NET!)

для программирования ASP.NET.

-

Раздел

<assemblies> позволяет

добавлять сборки, подключаемые при

компиляции страниц ASP.NET.

Работа

с разделом <customErrors>

Раздел

<customErrors>

позволяет управлять сообщениями об

ошибках, выводимыми пользователям. Это

очень важный шаг при разработке

дружественных к пользователю приложений.

Имеется два типа ошибок, возвращаемых

пользователям.

-

Ошибки HTTP. Ошибки HTTP

генерируются по нескольким причинам,

включая отсутствие запрашиваемой

страницы (404) или отсутствие прав

доступа к запрашиваемой странице

(403).

-

Ошибки кода. Ошибки в вашем

коде могут возникнуть из-за проблем

с подключением к базе данных,

неверным преобразованием типов

данных или какой-либо недопустимой

процедурой.

По

умолчанию оба типа ошибок выдают

пользователям отвратительные сообщения

об ошибках. Это вопрос не только

эстетический, но также и вопрос

безопасности, так как сообщение об

ошибке может включать информацию об

имени пользователя или пароле. Элемент

<customErrors>

имеет два свойства: свойство

mode и

свойство

defaultRedirect. Ниже приведен

синтаксис элемента

<customErrors>.

<customErrors

mode="On" defaultRedirect="customerror.aspx">

</customErrors>

Свойство

mode

определяет, когда должны отображаться "дружественные"

сообщения об ошибках, а когда –

настоящие. Таблица 4.7 содержит список

возможных значений свойства

mode.

Таблица 4.7. Значения свойства

mode

|

Значение |

Описание |

|

On |

Разрешает

настройку ошибок. Если не

указана страница

defaultRedirect,

пользователям представляется

стандартное сообщение об

ошибке. Стандартное

сообщение не определяет

причину ошибки, а только

отражает сам факт ее

возникновения. (Сообщение об

ошибке большое и желтое;

позже вы узнаете, как

изменить его внешний вид.) |

|

Off |

Отключает

настройку ошибок. В этом

случае пользователи при

возникновении ошибки увидят

полное сообщение об ошибке.

Хотя это нежелательно при

регулярном использовании

вашего приложения, такая

информация неоценима на

этапах разработки и отладки. |

|

RemoteOnly |

Является

комбинацией двух предыдущих

значений: параметр

RemoteOnly

представляет полное

детализированное сообщение

об ошибке, когда доступ к

приложению осуществляется с

системы, на которой оно

размещено, а при доступе к

нему с других систем

отображает дружественное

сообщение об ошибке. Если вы

занимаетесь разработкой на

той же машине, на которой

расположено ваше приложение,

это значение будет очень

полезным, так как оно не

потребует внесения изменений,

когда вы перейдете от

разработки к эксплуатации. |

Когда

приложение находится на стадии

разработки, вы захотите видеть полные

сообщения об ошибках, так что установите

режим в значение

Off или

RemoteOnly. Когда начинается

регулярная эксплуатация приложения,

важно установить режим в значение

On или

RemoteOnly,

так что пользователи не увидят подробных

сообщений об ошибках.

При

установке режима в значение

RemoteOnly

или Off

пользователь видит стандартное сообщение

об ошибке (большую отвратительную желтую

страницу). Было бы здорово иметь

возможность настраивать это стандартное

сообщение и, возможно, включать в него

логотип компании или информацию о

технической поддержке. Свойство

defaultRedirect

используется для отображения

стандартного сообщения об ошибке со

страницы, отличной от страницы по

умолчанию. Таким образом, вы можете

создать для своего приложения

собственное сообщение об ошибке, а затем

указать URL этой страницы в свойстве

defaultRedirect

элемента <customErrors>,

например:

<customErrors

mode="On" defaultRedirect="customerror.aspx">

</customErrors>

При

возникновении в приложении ошибки

пользователь вместо подробного или

стандартного сообщения об ошибке увидит

customerror.aspx.

Настройка сообщений об ошибках HTTP

Можно еще

больше поработать над сообщением об

ошибке, используя элемент

<error>

для перенаправления отдельных ошибок

HTTP на собственные страницы ошибок.

Элемент <error>

позволяет указать конкретный код ошибки

HTTP и страницу, на которую будут

перенаправляться пользователи. Ниже

приведен синтаксис элемента

<error>.

<customErrors

mode="On" defaultRedirect="customerror.aspx">

<error statusCode="HTTP status code" redirect="httperror.aspx" />

</customErrors>

Таблица

4.8 содержит перечень свойств элемента

<error>.

Таблица 4.8. Свойства <error>

|

Свойство |

Описание |

|

statusCode |

Определяет

код HTTP, к которому

относится данное

перенаправление. При каждом

возникновении такого типа

ошибки пользователь будет

перенаправлен на URL,

указанный в свойстве

<redirect>. |

|

redirect |

Определяет

URL, на который будет

перенаправлен пользователь.

|

Элемент

<error>

позволяет настроить сообщения об ошибках

для каждого типа кодов HTTP. Например,

можно создать различные сообщения об

ошибках для кодов ошибок 404 и 403. Для

кода ошибки 404 можно отображать

сообщение, содержащее метод поиска

страницы, которая не найдена. Для кода

ошибки 403, скорее всего, следует

предоставить пользователю информацию о

регистрации в системе или способе

получения информации о забытом пароле.

Дополнительная

информация. С помощью метода

Application_Error из файла

global.asax

можно добавить в приложения

собственную обработку ошибок. Данный

вопрос выходит за рамки книги, но

это эффективный метод перехвата всех

ошибок, возникающих в приложении, и

отправки пользователю другой

страницы или генерации сообщения

e-mail об этой ошибке. Поищите

информацию по этой процедуре по

следующему URL:

http://msdn.microsoft.com Дополнительная

информация. С помощью метода

Application_Error из файла

global.asax

можно добавить в приложения

собственную обработку ошибок. Данный

вопрос выходит за рамки книги, но

это эффективный метод перехвата всех

ошибок, возникающих в приложении, и

отправки пользователю другой

страницы или генерации сообщения

e-mail об этой ошибке. Поищите

информацию по этой процедуре по

следующему URL:

http://msdn.microsoft.com

Ключевые моменты <customErrors>

Раздел

<customErrors>

позволяет настраивать сообщения об

ошибках, которые отправляются

пользователям.

-

Свойство mode элемента

<customErrors>

позволяет указать тип ошибок,

отображаемым пользователям.

-

Свойство

defaultRedirect позволяет

указать собственную страницу ошибки,

на которую пользователи

перенаправляются при ее

возникновении.

-

Элемент

<error> позволяет широко

настраивать сообщения об ошибках,

указывая собственные страницы ошибок

для конкретных кодов ошибок.

Работа

с разделом <globalization>

ASP.NET

имеет возможность обрабатывать запросы,

ответы и файлы, используя для этого

различные методы кодирования символов (кодировок).

Раздел

<globalization> позволяет указать

тип кодировки и культуру для различных

операций ASP.NET. Ниже приведен

синтаксис раздела

<globalization>.

<globalization

requestEncoding="encoding type"

responseEncoding="encoding type" fileEncoding="encoding type"

culture="culture value" uiCulture="culture value" />

Таблица

4.9 содержит перечень свойств раздела

<globalization>.

Таблица 4.9. Свойства

<globalization>

|

Свойство |

Описание |

|

requestEncoding |

Определяет

ожидаемый тип кодировки для

входящих запросов, включая

данные строк запроса и

почтовых сообщений. Это

значение может быть

переопределено с помощью

значения

Accept-Charset

заголовка сообщения. По

умолчанию равно UTF-8. |

|

responseEncoding |

Определяет

тип кодировки, используемой

для ответа на запросы.

Значение по умолчанию –

UTF-8. |

|

fileEncoding |

Определяет

тип кодировки различных

типов файлов ASP.NET,

включая

aspx,

.asmx и

.asax. |

|

culture |

Определяет

культуру по умолчанию для

входящих веб-запросов. В

приложении B приведен список

доступных параметров

культуры. |

|

uiCulture |

Определяет

культуру по умолчанию для

запросов на поиск, зависящих

от локальных установок. |

Ниже

показан пример раздела

<globalization>.

<globalization

requestEncoding="utf-8"

responseEncoding="utf-8"

fileEncoding="utf-8" culture="en-us" uiCulture="en-us" />

Данная

запись устанавливает кодировки запросов,

ответов и файлов в значение UTF-8, а

культуру – в значение English.

Предостережение

Если вы устанавливаете свойство

fileEncoding

на использование кодировки UTF-16, а

файл не использует кодировку UTF-16,

отправляемый клиенту вывод может

быть поврежден и даже иногда

включает исходный код страницы. Если

вы устанавливаете свойство

fileEncoding

в значение UTF-16, убедитесь, что

все ваши страницы закодированы с

использованием кодировки UTF-16. Предостережение

Если вы устанавливаете свойство

fileEncoding

на использование кодировки UTF-16, а

файл не использует кодировку UTF-16,

отправляемый клиенту вывод может

быть поврежден и даже иногда

включает исходный код страницы. Если

вы устанавливаете свойство

fileEncoding

в значение UTF-16, убедитесь, что

все ваши страницы закодированы с

использованием кодировки UTF-16.

Ключевые моменты <globalization>

Глобализация играет важную роль в

разработке приложений для содержащего

множество культур интернет-сообщества.

-

Можно задать тип кодировки запросов,

ответов и файлов ASP.NET, используя

свойства элемента

<globalization>.

-